引言:大数据是信息时代高度发展的产物,通过大数据处理技术从网络获取信息的传播速度将更为快捷、传播方式也更趋多样化。所以,计算机网络安全领域工作者,应当意识到大数据信息技术应用对计算机网络安全的积极影响,从而制定科学可行的对策以建立数据安全中心,从而保证信息的安全保存和传递。

一、计算机信息安全的构建

根据现代科学技术的发展和进步,利用先进科学合理的手段、应用信息、开发资源,是当前电脑安全领域的工作重心。现代电脑安全管理是一个大系统复杂而长期的工作,要求有关部门工作人员必须具备充分的耐心和专门的技能意识,在具体的操作环节,坚持严格的科学态度,不断增强对最新科学技术的使用意识,并重视软件工程的实际应用和发展,以增强计算机系统对抗外部威胁的能力。在具体管理工作中,有关部门要全面考虑计算机信息的安全管理的具体要求。通过科学技术的方法和手段,进一步提高计算机信息的安全和稳定性。政府有关人员在建立国家计算机系统安全中心之前,就应当意识到大数据信息安全的重大意义,并充分运用信息技术的优越特性,积极激活相应的软件技术应用环境,为国家计算机系统的安全工作提供技术条件保障。

二、计算机信息安全与大数据的应用

(一)构建安全服务后台

安全服务后台是指同时具有数字验证、自动监测与警告、权限管理等若干种应用性能的安全载体,通过对计算机信息系统的集约化管理和统一管理,进而向整个计算机系统安全性进行整体安全保护,从而建立起相对安全的动态防护系统。在计算机系统操作流程中,安全服务后台能够迅速了解所面临的重大安全隐患,评估隐患性质和具体位置,根据程序执行规范制订问题解决规划。

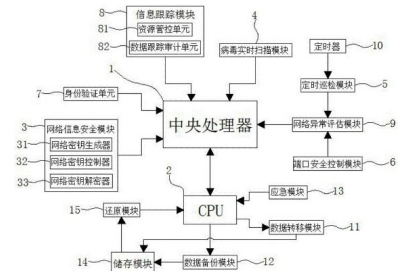

在计算机系统运作过程中,会不断产生庞大数据源,并将各种数据资料提交至后台的服务中心进行保存,如流量信息、日志数据等,数据类型相当繁杂,不同的资料数量也很多。运用大数据分析技术,信息安全业务后台能够在短时间内对所存的各类应用数据进行分类整理和分类,有效降低了信息系统的运营负担。通过大数据分析特性,能够在安全业务后台中增加决策经验提取、与相关知识库数据信息相匹配等应用功能,从而给予了计算机管理系统更优秀的机器学习能力。大数据分析等信息技术的广泛运用和信息安全服务中心的建立,为计算机技术信息系统带来了强力的计算支持,如SNN算法、BIRCH计算等都能够迅速发掘巨量的数据,并通过统计分析结果正确评价计算机技术网络系统信息安全风险。技术人员应该选择在信息安全业务后台中加入备份技能,或者导入分散式的安全加密管理机制,如图1一种计算机网络信息安全监护系统技术方案[1]。

图1一种计算机网络信息安全监护系统技术方案

(二)精准预测计算机信息安全趋势

现阶段,由于计算机所承担的各种网络攻击任务普遍存在着不延续性和突发性,因此无法对网络攻击的具体时间节点作出正确预估。受科技发展与设计理念影响,中国传统的网络安全防护系统大多遵循“消极预防、事中监控”的设计理念,尽管对可能有网络系统损坏的情况予以有效监控,但仍无法改变当前严峻的中国计算机网络安全形势。大数据分析技术根据统计分析的结果,精确评价了计算机在未来特定时期区域内的安全风险分布状况,以及当前网络攻击的重点目标对象、安全防护体系的薄弱环节等,从而形成安全趋势预警报告。接下来,信息系统部门将以预警报告内容为主要依据,制定各种监测装置的防护对策,又或是对原来战略予以优化调整,使得各种类型的监测设备之间具有较高关联系数,才能在信息系统中发生网络安全侵害或者监测到新风险源时,处于协调与联动运行的态势,并按照运行规则实施各种防御对策,使网络的安全威胁得到有效消除。

(三)实现智能安全运维目标

近年来,由于科学技术水平的日益提升,网络攻击方式也呈现出了多样化、分散化的趋势,而计算机在遭遇网络攻击时将出现大量的数据分析信息。而大数据分析技术的运用,将能够运用大规模数据挖掘计算,迅速地在海量数据中发现重要信息,为重大安全事故的判断提供重要数据支撑。同时,由于大数据分析技术具备的自主学习功能,将在使用过程中持续地累积先验知识库,从而在传统安全防护系统中建立先验信息库。当计算机遭遇网络侵害时,防御系统就能够在无人工干预情形下,根据程序执行规则,自主地对重大安全事故作出合理判断,并在短时间内迅速制定防御对策,避免重大安全事故,从而在真正意义上达到了智能安全运维目标。

(四)构建安全制度体系

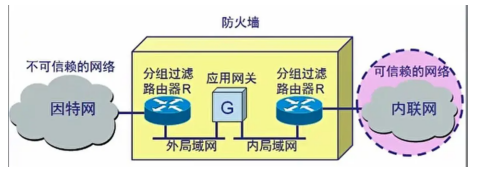

目前而言,尽管大数据技术已经在计算机系统的安全管理工作中获得了广泛应用,不过,由于目前的计算机系统安全管理制度系统仍相对僵化,且部分细则的规定条款和标准之间存在差异,因此大数据技术的实际使用效果并没有得以有效发挥。所以,在大数据管理的实际使用实践中,当务之急就是结合大数据管理技术的实际使用状况和发展特点,对现行安全管理制度系统加以调整优化,构建良好、稳健的技术应用环境。也因此,在条件许可情况下,人们可以选择在计算机中建立防火墙,或者根据系统运行状况和安全保护要求,选用相应种类的防火墙架构,如图2防火墙在互联网中的位置。

图2防火墙在互联网中的位置

这样,在整个系统运作流程中,人们才能合理地对网络数据进行过滤,从而保证在大数据技术中发现、收集的数据信息都真实准确。另外,人们对于大数据技术的运用,尽管也能够得到个人自主学习能力和数据挖掘技术的支持,但是计算机安全管理工作的主导依然是个人。为此,人们还对安全制度系统中的管理培训规范、招聘条件等做出了修改,使得管理者更加需要同时具备优秀的大数据决策才能、信息分析能力和整理才能[2]。

结论:综上所述,通过采取对大数据管理技术的合理运用、提升管理者整体素质与能力以及构建现代信息安全管理体系等的重大战略措施和技术,可显著改善在信息化时代,大数据资料的完全保存和传播特性,对用户个人数据安全有着重大的保障意义,这也是大数据管理技术在电脑网络安全中有效运用的具体展示。

参考文献:

[1]张令.大数据时代的计算机网络安全及防范措施[J].网络安全技术与应用,2020(04):67-69.

[2]钟建坤.大数据下计算机网络信息安全及防护[J].数字技术与应用,2019,40(02):203-205.