1 多源数据融合技术分析

1.1 融合方法

多源数据融合主要体现在数据层、特征层和决策层的融合,最低层的数据层融合是对同质数据融合,无法满足异构数据融合,要求融合数据必须为相同格式和属性特征的数据;中层数据融合可以提取出数据的基本特征,融合处理异构数据的相似特征,压缩数据量,提高数据融合处理的针对性,降低数据传输量,满足实时数据处理要求。这种多源数据的融合处理方法能够满足实时数据的处理要求,将提取的特征值作为融合数据参数,但是由于这种融合处理方法本身带有一定的局限性,所以无法满足混合型和关联型数据信息的处理需求;高层数据融合对数据源本身的约束条件少,这种融合方法具备强大的容错性,不会受到数据特征、数据错误或数据不完整性所影响。从3种融合方法的整体应用效果上来看,随着融合级数的提升,数据损失量随之增大,并且数据融合的精准程度降低,与此同时数据融合的抗干扰性提升。

1.2 系统架构

多源数据融合要针对多源日志分析的角度构建系统框架,结合融合信息数据的特征,确定不同的应用场景,选取适用的融合算法,以保证多源数据融合的精准性。较为成熟的多源数据融合系统模型包括:

JDL模型。在JDL模型的系统框架中,包含类型多样、海量冗余、结构不同的数据信息,在该系统框架中,对多源数据信息的处理划分为三个等级,分别如下:一级是对传感器数据、量测配准数据、定性评估数据、对象识别数据和状态估计数据进行处理;二级是对地理信息数据、航海环境数据、总体态势数据进行处理;三级是对致命性兵力威胁数据、打击目标数据、武器交战数据进行处理。具体的系统模型数据处理流程如图1所示。

图1 JDL系统模型数据处理流程示意图

BS模型。基于BS模型的多源数据融合系统架构能够对复杂信息进行划分,再利用传感器的识别模块对数据进行过滤,有效控制数据的差异性,保证处理后数据的一致性。BS模型是基于物理模型构建起的数据融合处理架构,能够对数据偏差进行调整,纠正检测数据结果。

控制环境型。基于控制环境型的多源数据融合系统框架主要包括观测、定向、决策和行动4个模块,在模块中需要提取特征值,借助传感器收集各类元素,并分配所收集的数据。在系统框架中,数据存储形式为单元形式,采用面向对象方法构建系统,完成对数据特征的提取、重组和评估,并执行数据处理反馈机制,适用于低级的多源数据融合处理。

2 基于多源数据融合的舰船网络威胁态势评估方法

2.1 网络威胁态势评估

在对船舶网络威胁态势进行评估的过程中,比较常用的方法为攻击图,包含了网络的实际运行状态及其本身所具有的脆弱度信息,对攻击者采取的攻击序列进行分析,然后对网络可能受到的威胁及相关信息进行呈现,管理员可据此采取相应的措施防范威胁,最大限度地降低对网络安全的影响,确保舰船网络稳定运行。攻击图归属于关系图模型的范畴,可细分为状态和属性2种,前者的构建依据为各个边与节点的关系,其中的节点包括主机名称、用户权限以及网络攻击造成的后果等,而各个边所代表的全部都是原子攻击。在状态攻击图当中,能够将攻击者对网络的攻击途径按照一定的顺序展示出来,这个攻击是有明确的目标,对于大规模的网络状况并不适用。节点在状态攻击图中代表的是不同的全局状态,边则是攻击者对网络发动的攻击行为。

2.2 基于多源数据的网络安全事件提取

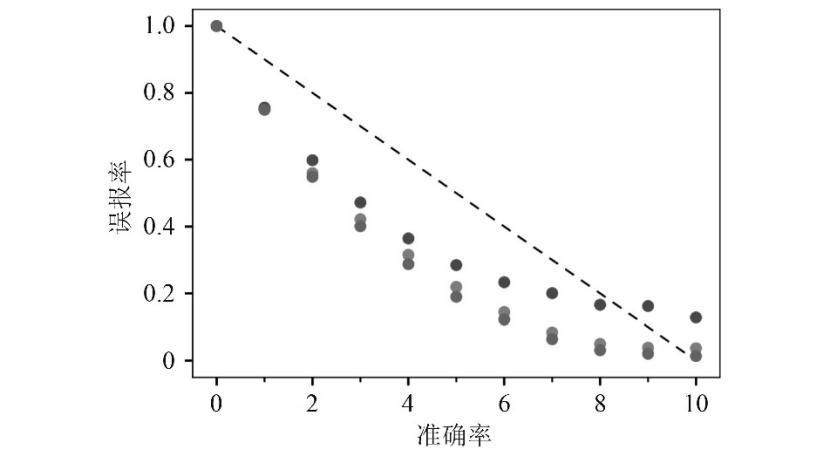

在对基于多源数据的网络安全事件进行提取的过程中,需要运用到相关的算法,为确保所选的算法合理可行,对常用的聚类算法进行比较,包括EM算法、FF算法以及K-means算法等。因为数据集的缺失,决定采用交叉验证的方法对算法进行评估,可将算法描述为:

![]()

式中:Ep为证据关联系数,实验比较结果如图2所示。

2.3 动态评估过程

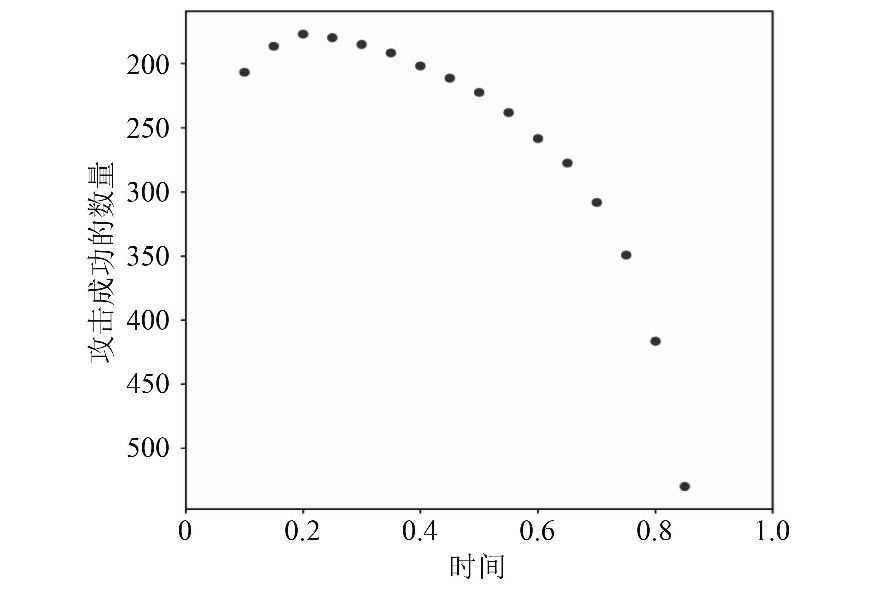

采用试验的方法研究舰船网络威胁态势评估,在试验中选择最简单的网络拓扑结构,借助推理算法对攻击图进行获取,评估的重点内容为增益和损失。从攻击者的角度出发,最佳攻击成功数量分布图如图3所示。

图2 不同算法的准确率与误报率的对比结果示意图

图3 最佳攻击成功数量分布图

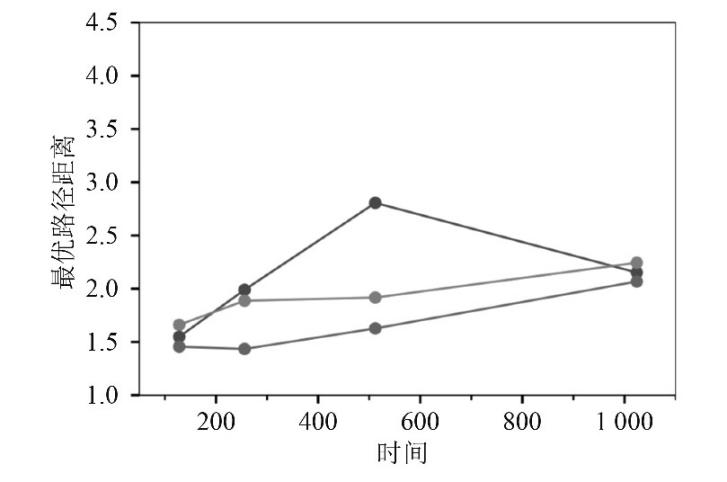

从图3能够看出,攻击成功的数量是动态变化的。深入分析后,可以总结出作为攻击者完成攻击的选择有5条,第1条是对Apache漏洞加以利用;第2条是以远程的方式登陆服务器,获取权限;其余3条也都是利用漏洞,包括nfs,SMTP漏洞等。攻击者在对舰船网络发动攻击前,一般会有一个预算,而作为舰船网络的防御者也同样有预算。在攻击时,攻击者会对不同路径的结果进行实时观察,试图以最小化的可能完成最大的预算。简单来讲,预算应当比攻击者的总消耗高。实际上,想要对攻击者的预算进行估计难度非常大。图4给出一种解决方案,即以证据为依托,对最优的路径进行考虑,当证据出现后,能够准确得到最优的种群。

图4 基于证据的全局最优路径示意图

3 结语

网络安全对于舰船而言尤为重要,所以需要对舰船网络威胁态势进行评估,依据评估结果选取适宜的防御措施,最大限度降低网络风险,保证网络安全、稳定运行。为提升评估结果的准确性,可以对多源数据融合技术进行应用。

参考文献

[1]李旭辉,顾颖彦,韩兴豪.基于动态云贝叶斯网络的舰艇防空目标威胁评估[J].舰船电子对抗, 2021(1):38–44.

[2]刘长德,顾宇翔,张进丰.基于小波滤波和LSTM神经网络的船舶运动极短期预报研究[J].船舶力学, 2021(3):299–310.

[3]赵顺利,李伟,张文拴.基于径向基函数神经网络的船舶航迹自抗扰控制[J].上海海事大学学报, 2020(4):20–24.